WordPress.org oznámil nové bezpečnostní opatření pro účty, které bude vyžadovat, aby účty s možností aktualizovat pluginy a šablony povinně aktivovaly dvoufaktorové ověřování (2FA). Toto opatření by mělo vstoupit v platnost od 1. října 2024.

„Účty s přístupem k úpravám mohou provádět aktualizace a změny v pluginech a šablonách, které používají miliony webů na WordPressu po celém světě,“ uvedli správci open-source, samohostované verze systému pro správu obsahu (CMS). „Zabezpečení těchto účtů je zásadní pro prevenci neoprávněného přístupu a udržení bezpečnosti a důvěry komunity WordPress.org.“

Kromě povinného 2FA WordPress.org uvedl, že zavádí tzv. SVN hesla, což znamená speciální heslo pro provádění změn. Toto opatření má přinést novou vrstvu zabezpečení oddělením přístupu k úpravám kódu od přihlašovacích údajů k účtu na WordPress.org.

„Toto heslo funguje jako heslo pro aplikaci nebo další uživatelský účet,“ uvedl tým. „Chrání vaše hlavní heslo před odhalením a umožňuje snadno zrušit přístup k SVN bez nutnosti měnit přihlašovací údaje k WordPress.org.“

WordPress.org také poznamenal, že technická omezení zabránila aplikaci 2FA na stávající úložiště kódu, a proto se rozhodl pro „kombinaci dvoufaktorového ověřování na úrovni účtu, hesel SVN s vysokou entropií a dalších bezpečnostních funkcí při nasazení (jako jsou potvrzení vydání).“

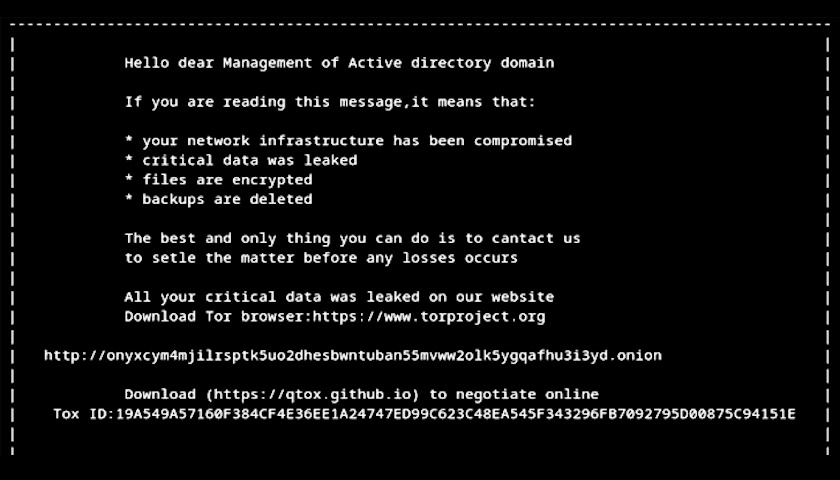

Tato opatření jsou vnímána jako způsob, jak čelit scénářům, kdy by škodlivý aktér mohl převzít kontrolu nad účtem vydavatele, a tím zavést škodlivý kód do legitimních pluginů a šablon, což by vedlo k rozsáhlým útokům na dodavatelský řetězec.

Toto oznámení přichází v době, kdy Sucuri varoval před probíhajícími kampaněmi ClearFake zaměřenými na weby WordPress, které se snaží distribuovat krádež informací nazvanou RedLine tím, že návštěvníky webu oklamou, aby ručně spustili kód PowerShell k opravě problému s vykreslováním webové stránky.

Bylo také pozorováno, že útočníci využívají infikované e-commerce weby PrestaShop k nasazení skimmeru kreditních karet, aby odčerpali finanční informace zadané na stránkách pokladny.

„Zastaralý software je primárním cílem útočníků, kteří zneužívají zranitelnosti ve starých pluginech a šablonách,“ uvedl bezpečnostní výzkumník Ben Martin. „Slabá hesla administrátorů jsou bránou pro útočníky.“

Uživatelům se doporučuje udržovat své pluginy a šablony aktuální, nasadit webový aplikační firewall (WAF), pravidelně kontrolovat účty administrátorů a sledovat neoprávněné změny souborů webu.

Zdroj: thehackernews.com