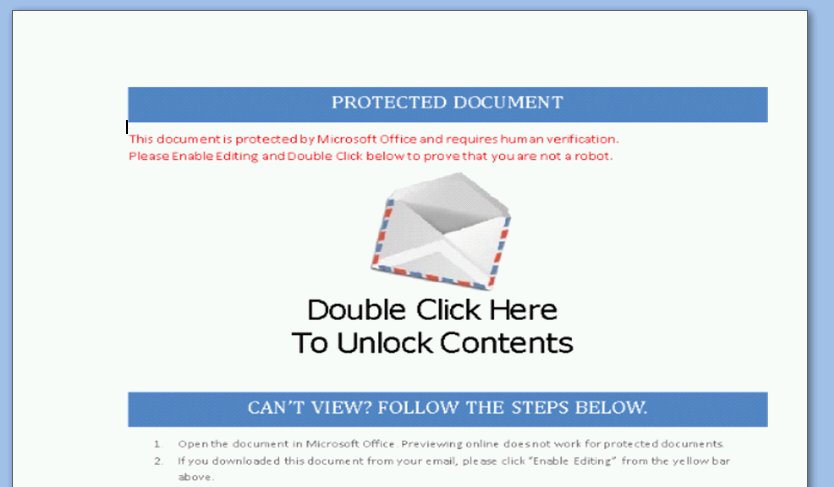

Rodina známého ransomware Locky o víkendu přivítala nový přírůstek. Nově objevený kmen viru se šíří prostřednictvím Office Word dokumentů – nejen Windows, ale i Libre Office atp. – ve kterých skrývá soubor .LNK za obrázek, k jehož rozkliknutí uživatele navádí pro zobrazení „chráněného obsahu“.

Dvojklik, ke kterému ransomware uživatele vybízí, namísto zobrazení „chráněného obsahu“ spustí soubor .LNK (který je za normálních okolností ve Windows k nalezení jako zástupce souboru), přes který je spuštěn PowerShell skript, který po sérii obfuskačních akcí vede až k samotnému zašifrování souborů na stroji a vymáhání výkupného.

I přes inovativní doručovací metodu je ale Locky řadou antivirových řešení stále rozpoznatelný – samotný Locky totiž zůstává beze změn, rychle se mění a vylepšuje zatím pouze doručovací metoda. Není tomu například ani měsíc, co byl (rovněž) Locky odhalen při zneužívání protokolu DDE, který je využívaný téměř výhradně Microsoft Office aplikacemi. V odpovědi Microsoft minulý týden vydal návod, jak bezpečně otevírat Office dokumenty, které protokol využívají.

Autor: Vojtěch Bínek, redaktor