Check Point Research zveřejnil Celosvětový index dopadu hrozeb. Na čelo žebříčku se po pádu Emotetu dostal poprvé trojan Trickbot, který byl v minulosti spojován mimo jiné právě s Emotetem a ransomwarem Ryuk a byl součástí masivní vlny ransomwarových útoků.

Vydán byl i žebříček zemí, které jsou nejčastěji terčem kyberútoků. Česká republika se po několika měsících pozvolného posunu mezi nebezpečné země lehce posunula směrem k bezpečnějším místům, o 17 příček na 52. pozici. Slovensko se naopak mírně posunulo mezi méně bezpečné státy, přesto mu v únoru patřila až 64. pozice. Na prvním místě v Indexu hrozeb skončila nově Srí Lanka. Druhé místo mezi nejméně bezpečnými státy patří Bhútánu a na třetí příčku poskočil o 15 míst Uzbekistán. Pro Kolumbii nebyl únor dobrým měsícem, ze 45. místa se dostala až na 7. příčku, a vůbec nejvýrazněji, o 39 míst, se posunulo Norsko, kterému v února patřila 46. pozice. Naopak mezi bezpečnější státy nejvíce poskočila Nigérie, které v lednu patřila 14. pozice a v únoru až 69. místo.

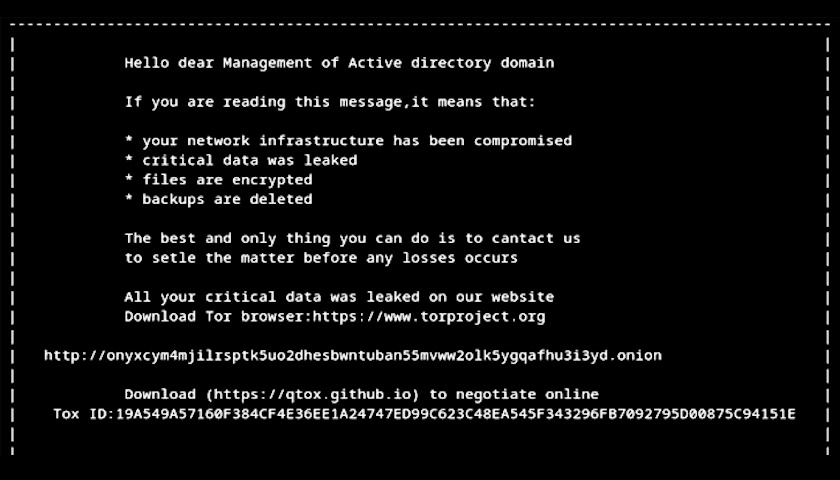

Po lednovém odstavení botnetu Emotet používají kyberzločinecké skupiny nové techniky a škodlivé kódy, jako je Trickbot. V průběhu února byl Trickbot šířen prostřednictvím spamových kampaní zaměřených na právnické a pojišťovací organizace. Útočníci se snažili přimět uživatele, aby stáhli do svých počítačů soubor ve formátu .zip, který obsahoval škodlivý JavaScript soubor. Jakmile uživatel soubor otevře, dojde k pokusu o stažení dalšího škodlivého obsahu ze vzdáleného serveru.

Trickbot byl v roce 2020 čtvrtým nejrozšířenějším malwarem a zasáhl 8 % organizací po celém světě. Hrál klíčovou roli v jednom z nejvýznamnějších a nejnákladnějších kybernetických útoků roku 2020, který zasáhl Universal Health Services (UHS), předního poskytovatele zdravotní péče v USA. UHS bylo obětí ransomwarového útoku Ryuk a ušlé zisky a náklady v souvislosti s útokem se vyšplhaly až na 67 milionů dolarů. Trickbot byl použit ke krádeži dat ze systémů UHS a také k následnému infikování systému ransomwarem.

Top 3 – malware:

Pád Emotetu využil bankovní trojan Trickbot, který se posunul na první místo v žebříčku nejčastěji použitých škodlivých kódů k útokům na podnikové sítě. Dopad měl na více než 3 % organizací po celém světě. Následovaly škodlivé kódy XMRig a Qbot, které ovlivnily shodně 3 % společností.

1. ↑ Trickbot – Trickbot je bankovní trojan, který je neustále vylepšován, takže je flexibilní a lze jej využít jako součást víceúčelových kampaní.

2. ↑ XMRig – XMRig je open-source CPU mining software využívaný pro těžbu kryptoměny Monero. Poprvé byl detekován v květnu 2017.

3. ↑ Qbot – Qbot je bankovní trojan, který byl poprvé detekován v roce 2008 a jehož cílem jsou krádeže bankovních přihlašovacích údajů a špehování stisknutých kláves. Qbot se většinou šíří nevyžádanými e-maily a využívá nejrůznější techniky, jak se vyhnout odhalení.

Top 3 – mobilní malware:

Škodlivým kódům nejčastěji použitým k útokům na podniková mobilní zařízení vládl nadále malware Hiddad. Na druhé příčce zůstal xHelper a na třetí místo vyskočil FurBall.

1. ↔ Hiddad – Android malware, který přebaluje legitimní aplikace a pak je umísťuje do obchodů třetích stran. Jeho hlavní funkcí je zobrazování reklam, ale může také získat přístup ke klíčovým bezpečnostním informacím obsaženým v operačním systému, což umožňuje útočníkovi získat citlivá uživatelská data.

2. ↔ xHelper – Škodlivá aplikace pro Android, která byla poprvé detekována v březnu 2019. Používá se ke stahování dalších škodlivých aplikací a zobrazování reklam. Aplikace je schopna skrýt se před uživatelem a mobilními antivirovými programy a znovu se nainstalovat, pokud ji uživatel odinstaluje.

3. ↑ FurBall – FurBall je Android MRAT (Mobile Remote Access Trojan), který používá íránská skupina APT-C-50 napojená na íránskou vládu. FurBall byl použit v řadě kampaní roku 2017 a je aktivní dodnes. Umí krást SMS zprávy, informace o hovorech, nahrávat zvuky v okolí telefonu, nahrávat hovory, krást mediální soubory, informace o poloze a podobně.

Top 3 – zranitelnosti:

Check Point analyzoval také nejčastěji zneužívané zranitelnosti. Kyberzločinci se pro útoky na podnikové sítě snažili zneužívat především zranitelnost „Web Server Exposed Git Repository Information Disclosure“ s dopadem na 48 % organizací. Druhé místo znovu obsadila zranitelnost „HTTP Headers Remote Code Execution (CVE-2020-13756)“ s dopadem na 46 % společností a Top 3 uzavírá zranitelnost „MVPower DVR Remote Code Execution“ s dopaden na 45 % organizací.

1. ↑ Web Server Exposed Git Repository Information Disclosure – Úspěšné zneužití této zranitelnosti by mohlo umožnit neúmyslné zveřejnění informací o účtu.

2. ↔ HTTP Headers Remote Code Execution (CVE-2020-13756) – Vzdálený útočník může zneužít zranitelnou HTTP hlavičku ke spuštění libovolného kódu na počítači oběti.

3. ↓ MVPower DVR Remote Code Execution – Zranitelnost, umožňující vzdálené spuštění kódu, byla objevena v zařízeních MVPower DVR. Útočníci mohou vzdáleně zneužít slabinu a spustit libovolný kód v daném routeru prostřednictvím speciálně vytvořeného požadavku.

Check Point analyzoval i malware útočící na podnikové sítě v České republice. Odstavení Emotetu mělo výrazný dopad i na český žebříček, který doznal řady změn. Na první příčku poskočil backdoor Qbot, který oproti lednu zdvojnásobil svůj dopad na tuzemské organizace. Na druhé a třetí pozici jsou dva škodlivé kódy, které ve světě neútočí tak výrazně jako v České republice. Bankovní trojan Zloader zasáhl přes 6 % českých společností a exploit kit RigEK více než 5 % firem. Naopak Trickbot, který je na čele celosvětového žebříčku, je v ČR až na 4. příčce.

TZ