Bezpečnostní experti z Qihoo 360 NetLab odhalili probíhající hackerskou kampaň, která využívá malware GhostDNS. Útočníci již ovládli více než 100 000 domácích směrovačů, škodlivý kód umožňuje upravovat nastavení DNS a přesměrovat uživatele na phishingové weby.

V období od 21. do 27. září kampaň GhostDNS ohrozila více než 100 000 směrovačů, z nichž většina (87,8%) se nachází v Brazílii.

GhostDNS nám připomíná nechvalně známý škodlivý software DNSChanger, který se stal známým díky jeho schopnosti měnit nastavení DNS na infikovaném zařízení.

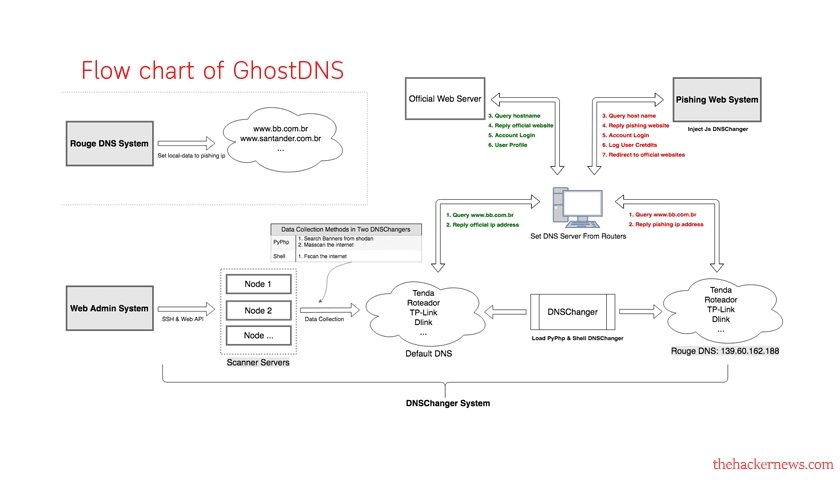

GhostDNS skenuje IP adresy, které používají směrovače a používají slabé nebo žádné heslo, a poté je napadne a změní nastavení DNS na „nepoctivý“ server DNS provozovaný útočníky.

„Stejně jako klasický dnschanger, tato kampaň se snaží uhodnout heslo na straně web autentizace routeru nebo obejít autentizaci přes dnscfg.cgi, pak změní výchozí DNS adresu routeru na Rogue DNS serveru prostřednictvím příslušného DNS konfigurační rozhraní „, čteme v analýze publikované odborníky.

„Ale tato kampaň je větší, našli jsme tři související programy DNSChanger, které nazýváme Shell DNSChanger, Js DNSChanger a PyPhp DNSChanger podle jejich programovacích jazyků.“

GhostDNS

GhostDNS má modulární strukturu složenou ze čtyř komponent:

1) Modul DNSChanger: Hlavní modul určený k využívání cílených směrovačů, má tři sub-moduly, Shell DNSChanger, Js DNSChanger a PyPhp DNSChanger.

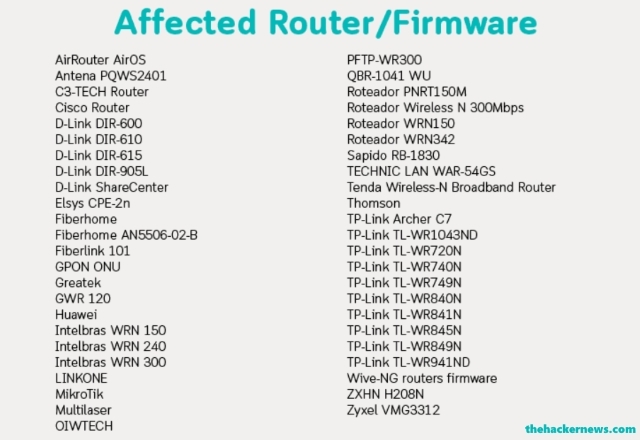

a) Shell DNSChanger je napsán v programovacím jazyce Shell a kombinuje 25 skriptů Shell, které umožňují malvéru provádět útoky na routery nebo firmware od 21 různých výrobců.

b) Js DNSChanger je napsán v jazyce JavaScript a obsahuje 10 útokových skriptů určených k infikování 6 směrovačů nebo balíků firmwaru. Zahrnuje skenery, generátory užitečného zatížení a programy útoku. Program Js DNSChanger se obvykle vkládá do phishingových webů, takže pracuje společně s phishingovým webovým systémem.

c) PyPhp DNSChanger je napsán v jazycích Python a PHP, obsahuje 69 útokových skriptů určených pro cílení na 47 různých směrovačů / firmwaru. Komponenta byla nalezena nasazena na více než 100 serverech, z nichž většina je ve službě Google Cloud, obsahuje funkce jako webové API, skener a modul Attack. Odborníci se domnívají, že tento dílčí modul je základním modulem DNSChanger, který umožňuje útočníkům skenovat internet a nalézt zranitelné směrovače.

2) Modul webového administrátora: Odborníci se domnívají, že implementuje administrátorský panel pro útočníky zabezpečené přihlašovací stránkou.

3) Rogue DNS modul: Modul řeší cílené názvy domén z webových serverů řízených útočníkem. V době šetření expert neměl přístup na server Rouge DNS, z tohoto důvodu nebylo možné znát přesné počty položek DNS používaných k odcizení legitimních domén.

4) Webový modul phishingu: modul implementuje phishingové stránky pro domény cílené v této kampani.

Zdá se, že útočníci cílí na Brazílii, kde se zaměřují hlavně na velké banky.

Odborníci varují, že malware GhostDNS představuje hrozbu kvůli své škálovatelnosti a dostupnosti pro více způsobů útoku.

Další podrobnosti včetně IoC jsou uvedeny v analýze, kterou vydal Qihoo 360 NetLab.

Zdroj: securityaffairs.co