Check Point Research odhalil kyberútoky na linuxové systémy. Útočník využívá zranitelnosti v systémech a snaží se vytvořit botnet pomocí nové malwarové varianty FreakOut, která umí skenovat porty, sbírat informace, odposlouchávat síť, provádět DDoS útoky nebo flooding. Botnet by zároveň bylo možné ovládat na dálku.

V případě úspěšného zneužití lze každé infikované zařízení použít k dalším kyberútokům, využít systémové prostředky k těžbě kryptoměn nebo útočit na další cíle uvnitř i vně organizace.

Ohrožené jsou linuxové systémy s alespoň jedním z následujících produktů:

- TerraMaster TOS (TerraMaster Operating System), známý výrobce zařízení pro ukládání dat

- Zend Framework, populární balíčky knihoven používané pro vytváření webových aplikací

- Liferay Portal, bezplatný open-source podnikový portál s funkcemi pro vývoj webových portálů a stránek

Check Point zatím vysledoval 185 infikovaných systémů. Detekováno bylo také více než 380 útočných pokusů, kterým Check Point zabránil. Více než 27 % pokusů o útok bylo v USA. Další útoky byly například ve Velké Británii, Itálii, Nizozemsku a Německu. Nejčastějším terčem útoků jsou finanční a vládní organizace.

Útočník je dlouholetý hacker, který používá několik přezdívek, například Fl0urite nebo Freak. Výzkumný tým pracuje na odhalení jeho přesné identity.

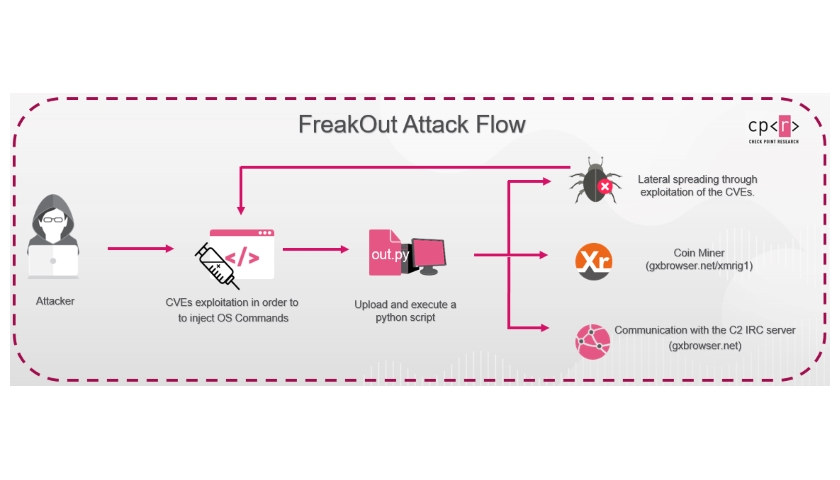

Infekční řetězec

1. Útok začíná instalací malwaru s využitím tří zranitelností: CVE-2020-28188, CVE-2021-3007 a CVE-2020-7961.

2. Útočník poté nahraje a spustí na napadených zařízeních skript Python.

3. Následně nainstaluje XMRig, nechvalně známý kryptominer.

4. Útok se dále šíří uvnitř sítě s využitím dostupných zranitelností.

Aktualizace a záplaty

Check Point upozorňuje, že je nutné opravit zranitelné frameworky TerraMaster TOS, Zend Framework a Liferay Portal. Aby se zabránilo podobným útokům, je důležité také implementovat síťová bezpečnostní řešení, jako je IPS, a řešení pro zabezpečení koncových bodů.