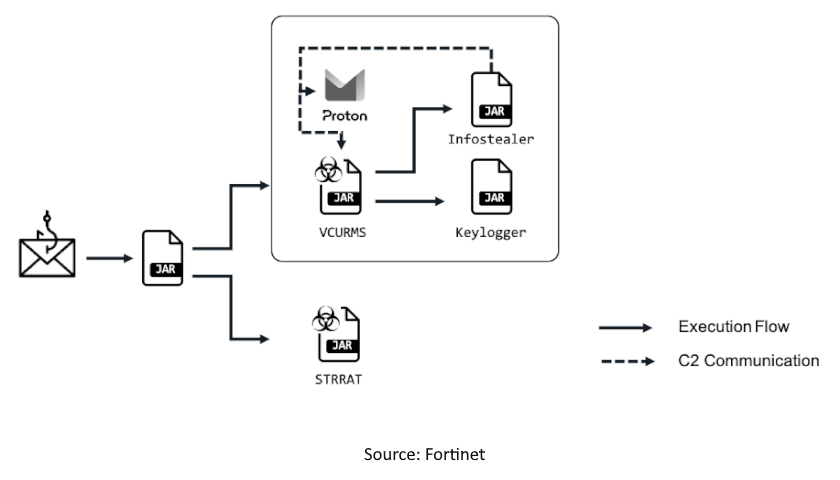

Byla objevena nová phishingová kampaň, která doručuje trojské koně pro vzdálený přístup (RAT), jako jsou VCURMS a STRRAT, pomocí škodlivého stahovacího programu založeného na Javě.

„Útočníci ukládali malware do veřejných služeb, jako jsou Amazon Web Services (AWS) a GitHub, a používali komerčního ochránce, aby zabránili odhalení malwaru,“ řekl Yurren Wan, výzkumník Fortinet FortiGuard Labs.

Neobvyklým aspektem kampaně je použití e-mailové adresy Proton Mail („sacriliage@proton[.]me“) ze strany VCURMS pro komunikaci se serverem příkazů a řízení (C2).

Útokový řetězec začíná phishingovým e-mailem, který vyzývá příjemce, aby klikli na tlačítko pro ověření platebních informací, což má za následek stažení škodlivého souboru JAR („Payment-Advice.jar“) hostovaného na AWS.

Spuštění souboru JAR vede k načtení dalších dvou souborů JAR, které jsou pak spuštěny samostatně, aby se spustila dvojčata trojského koně.

Kromě odesílání e-mailu se zprávou „Hey master, I am online“ na adresu kontrolovanou aktérem, VCURMS RAT pravidelně kontroluje poštovní schránku, zda neobsahuje e-maily s konkrétním předmětem, aby z těla zprávy extrahoval příkaz, který má být proveden.

To zahrnuje spouštění libovolných příkazů pomocí cmd.exe, shromažďování informací o systému, vyhledávání a nahrávání souborů, které vás zajímají, a stahování dalších modulů krádeže informací a keyloggeru ze stejného koncového bodu AWS.

Zloděj informací je vybaven funkcemi pro vysávání citlivých dat z aplikací, jako je Discord a Steam, přihlašovacích údajů, souborů cookie a automatického vyplňování dat z různých webových prohlížečů, snímků obrazovky a rozsáhlých informací o hardwaru a síti u napadených hostitelů.

Říká se, že VCURMS sdílí podobnosti s jiným infostealerem založeným na Javě s kódovým označením Rude Stealer, který se objevil koncem minulého roku. Na druhou stranu STRRAT je detekován minimálně od roku 2020, často šířený ve formě podvodných souborů JAR.

„STRRAT je RAT vytvořený pomocí Javy, který má širokou škálu funkcí, jako je například keylogger a extrahování přihlašovacích údajů z prohlížečů a aplikací,“ poznamenal Wan.

Zveřejnění přichází v době, kdy Darktrace odhalila novou phishingovou kampaň, která využívá automatických e-mailů odeslaných z cloudového úložiště Dropbox prostřednictvím „no-reply@dropbox[.]com“ k propagaci falešného odkazu napodobujícího přihlašovací stránku Microsoft 365.

„Samotný e-mail obsahoval odkaz, který by uživatele zavedl na soubor PDF hostovaný na Dropboxu, který byl zdánlivě pojmenován po partnerovi organizace,“ uvedla společnost. „Soubor PDF obsahoval podezřelý odkaz na doménu, která nebyla nikdy předtím v prostředí zákazníka vidět, ‚mmv-security[.]top‘.“

Zdroj: thehackernews.com

Obrázek: Fortinet