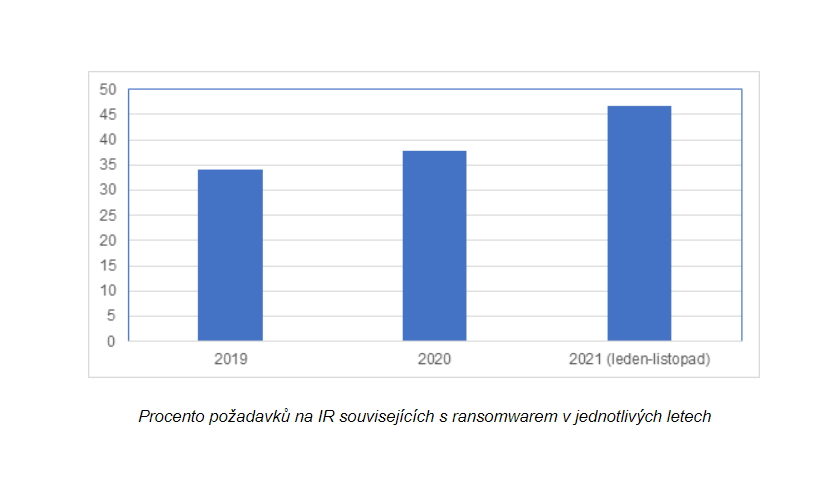

Pokud jim někdo naruší bezpečnost, můžou firmy požádat o pomoc tým, který umí na takový incident reagovat, omezit škody a zabránit šíření útoku. Ve společnosti Kaspersky poskytuje služby rekce na incidenty (Incident response, zkráceně IR) skupina Global Emergency Response Team (GERT), kterou si můžeme představit jako bezpečnostní zásahovou službu a je určena středně velkým až velkým organizacím. Od ledna do listopadu 2021 byl přibližně každý druhý bezpečnostní incident řešený skupinou GERT spojený s ransomwarem (téměř 50 % všech žádostí o IR) – ve srovnání s rokem 2020 jde o růst skoro o 12 procentních bodů. Vyplývá to ze zprávy společnosti Kaspersky Story of the Year: Ransomware in the Headlines.

Nová strategie útočníků: méně incidentů, zato na bohatší oběti

Ransomware je nesporně hlavním tématem letošního roku v oblasti kybernetické bezpečnosti, zejména poté, co vyřadil z provozu plynovody a státní zdravotnické služby. Aktéři ransomwarových hrozeb zdokonalili svůj arzenál, zaměřili se na menší počet útoků proti velkým organizacím a vznikl celý ilegální ekosystém, který podporuje činnost ransomwarových gangů.

Za prvních 11 měsíců roku 2021 činil podíl žádostí o IR po útoku ransomwaru zpracovaných týmem GERT společnosti Kaspersky 46,7 %, což je skokový nárůst oproti 37,9 % za celý rok 2020 a 34 % za rok 2019. V České republice zaznamenal Kaspersky za prvních 11 měsíců letošního roku takřka trojnásobný meziroční růst počtu cílených ransomware útoků na firmy.

Nejčastějšími cíli útoku byly subjekty ve vládním a průmyslovém sektoru – útoky proti těmto dvěma odvětvím představovaly v roce 2021 celkem téměř 50 % všech žádostí o IR v souvislosti s ransomwarem. Mezi další hojně napadané cíle patřily IT a finanční instituce.

Přechod ransomwarových útočníků k vyšším požadavkům na výkupné a k významnějším cílům však zároveň vyvolává stále větší protitlak ze strany politiků a orgánů činných v trestním řízení, a to zase nutí kyberzločince zvyšovat efektivitu svých útoků. V důsledku toho odborníci společnosti Kaspersky zaznamenali dva důležité trendy, které budou v roce 2022 posilovat. Zaprvé, ransomwarové gangy budou pravděpodobně častěji vytvářet ransomware pro linuxové platformy, aby maximalizovaly rozsah svého působení; to je něco, co už bylo možné pozorovat u skupin jako RansomExx a DarkSide. Zadruhé, provozovatelé ransomwaru vystupňují „finanční vydírání“. To znamená, že budou vyhrožovat únikem informací o firmách v době, kdy tyto firmy procházejí kritickými finančními událostmi (například provádějí fúzi nebo akvizici, plánují vstup na burzu), aby způsobili pokles ceny jejich akcií. Když jsou firmy v takto zranitelném finančním stavu, je pravděpodobnější, že výkupné zaplatí.

Metody vydírání budou ještě drsnější

„V roce 2020 jsme začali mluvit o takzvaném ransomwaru 2.0 a v roce 2021 pozorujeme, že se tato nová éra ransomwaru už projevuje naplno. Uživatelé ransomwaru nejenže šifrují data, ale také je z velkých a důležitých cílů kradou a pak vyhrožují, že pokud oběti nezaplatí, informace zveřejní. Je prakticky jisté, že v příštím roce tato hrozba nepomine,“ upozorňuje Vladimir Kuskov, vedoucí oddělení pro zkoumání hrozeb společnosti Kaspersky.

„Tím, jak se ransomware dostal na titulní stránky novin, donutil orgány činné v trestním řízení usilovně pracovat na tom, aby dopadly mimořádně aktivní zločinecké skupiny – což se letos stalo v případě DarkSide a REvil. Životnost těchto gangů se zkracuje, a to znamená, že v roce 2022 budou muset zdokonalit svoje metody, aby zůstaly ziskové, zejména pokud některé vlády prohlásí placení výkupného za nezákonné – o čemž se diskutuje,“ dodává Fedor Sinitsyn, bezpečnostní expert společnosti Kaspersky.

Pokud chcete ochránit svou firmu před ransomwarem, zvažte následující doporučení bezpečnostních expertů:

- Neumožňujte přístup ke službám vzdálené plochy (například RDP) z veřejných sítí, pokud to není nezbytně nutné, a vždy pro ně používejte silná hesla.

- Neprodleně instalujte dostupné záplaty pro komerční řešení VPN, která poskytují přístup zaměstnancům pracujícím na dálku a fungují jako brány do vaší sítě.

- Neustále dbejte na aktualizaci softwaru na všech zařízeních, která používáte, abyste zabránili zneužití zranitelností ransomwarem.

- Zaměřte svoji obrannou strategii na detekci metody „lateral movement“ (postupného pronikání útočníka do sítě přes jedno ovládnuté zařízení a získávání kontroly nad dalšími zařízeními) a na exfiltraci vašich dat na internet. Věnujte zvláštní pozornost odchozímu provozu, abyste odhalili případné aktivity kyberzločinců.

- Pravidelně zálohujte data. Zajistěte, abyste k nim měli v nouzové situaci rychlý přístup.

- Využívejte nejnovější informace o hrozbách na portálu Threat Intelligence, abyste měli přehled o aktuálních taktikách, technikách a postupech (TTP) používaných aktéry hrozeb.

- Používejte řešení, která pomáhají identifikovat a zastavit útok v jeho počátečních fázích, než útočníci dosáhnou svého cíle.

- Vzdělávejte svoje zaměstnance v oblasti ochrany firemního IT prostředí.

- Používejte spolehlivé řešení k zabezpečení koncových bodů, které je vybaveno nástroji prevence zneužití, detekce chování a mechanismem pro obnovu provozu narušeného záškodnickými akcemi.

TZ

@RadekVyskovsky