Nově odkrytý vzorek škodlivého softwaru Emotet se může rozšířit do nezabezpečených sítí Wi-Fi, které jsou umístěny v blízkosti infikovaného zařízení.

Pokud se malware může rozšířit do blízkých sítí Wi-Fi, pokusí se infikovat zařízení s nimi spojená – taktika, která může Emotet rychle rozšířit. Nový vývoj je obzvláště nebezpečný pro již převládající malware Emotet, který od svého návratu v září přijal novou taktiku úniků a sociálního inženýrství, aby kradl přihlašovací údaje a rozšířil trojské koně na oběti (jako je OSN).

„S tímto nově objeveným typem zavaděče používaného Emotetem se do schopností Emotetu zavádí nový vektor hrozeb,“ řekl v analýze James Quinn, výzkumník v Binary Defense. Dřívější myšlenka, že se šíří pouze malspamem a infikovanými sítěmi, neplatí. Emotet může použít tento typ zavaděče k šíření po blízkých bezdrátových sítích, pokud sítě používají nezabezpečená hesla.

Zatímco výzkumníci si všimli, že Wi-Fi šíření bylo zaznamenáno poprvé 23. ledna, uvedli, že spustitelný soubor má časovou značku 4/16/2018, což naznačuje, že šíření skrze Wi-Fi probíhá téměř bez povšimnutí skoro 2 roky.

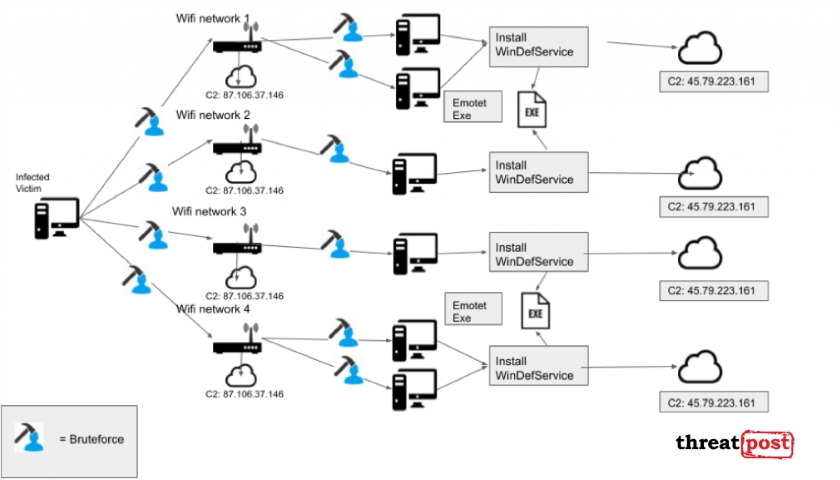

Emotet nejprve infikuje počáteční systém samorozbalovacím souborem RAR, který obsahuje dva binární soubory (worm.exe a service.exe) použité pro šíření po Wi-Fi. Po rozbalení souboru RAR se Worm.exe spustí automaticky.

Binární soubor worm.exe okamžitě začne profilovat bezdrátové sítě, aby se pokusil rozšířit do jiných sítí Wi-Fi. Emotet k tomu využívá rozhraní wlanAPI. wlanAPI je jednou z knihoven používanou nativním rozhraním API pro programování aplikací Wi-Fi ke správě profilů bezdrátové sítě a připojení k bezdrátové síti.

Po získání popisovače Wi-Fi malware zavolá WlanEnumInterfaces, což je funkce, která vyjmenovává všechny sítě Wi-Fi, které jsou v aktuálně v systému k dispozici. Funkce vrací vyčíslené bezdrátové sítě v řadě struktur, které obsahují všechny související informace (včetně jejich SSID, signálu, šifrování a metody síťové autentizace).

Jakmile jsou získána data pro každou síť, malware se přesune do „brute-forcing loops“. Útočníci používají k pokusu o navázání spojení heslo získané z „interního seznamu hesel“ (není jasné, jak byl tento interní seznam hesel získán). Pokud připojení není úspěšné, funkce se opakuje a přesune se na další heslo v seznamu hesel.

Pokud je heslo správné a připojení je úspěšné, malware spí 14 sekund před odesláním HTTP POST na server (C2) na portu 8080 a naváže připojení k síti Wi-Fi.

Poté začne číst a pokouší se přenést hesla všech uživatelů (včetně všech účtů správce) v nově napadené síti. Pokud je některý z těchto pokusů úspěšný, nainstaluje worm.exe na infikovaná zařízení další binární soubor service.exe. Po instalaci služby service.exe a komunikaci s C2 se začne přetahovat spustitelný soubor Emotet. Tímto způsobem se malware pokusí infikovat co nejvíce zařízení.

Výzkumníci doporučují tuto novou techniku Emotet blokovat pomocí silných hesel pro zabezpečení bezdrátových sítí.

Zdroj: treatpost.com