Check Point odhalil a zablokoval špionážní kampaň zaměřenou na vládu země v jihovýchodní Asii. Útočníci, pravděpodobně čínská hackerská skupina, se vydávali za členy vlády a zasílali vytipovaným zaměstnancům ministerstva zahraničních věcí nebezpečné dokumenty. Ke špionážím byl použit dosud neznámý backdoor pro systém Windows. V případě úspěšného útoku získali hackeři přístup k téměř libovolným informacím v infikovaných počítačích a mohli také pořizovat snímky obrazovky, editovat soubory nebo spouštět příkazy a další malware. Zdá se, že útočníci testovali a vylepšovali backdoor minimálně poslední tři roky.

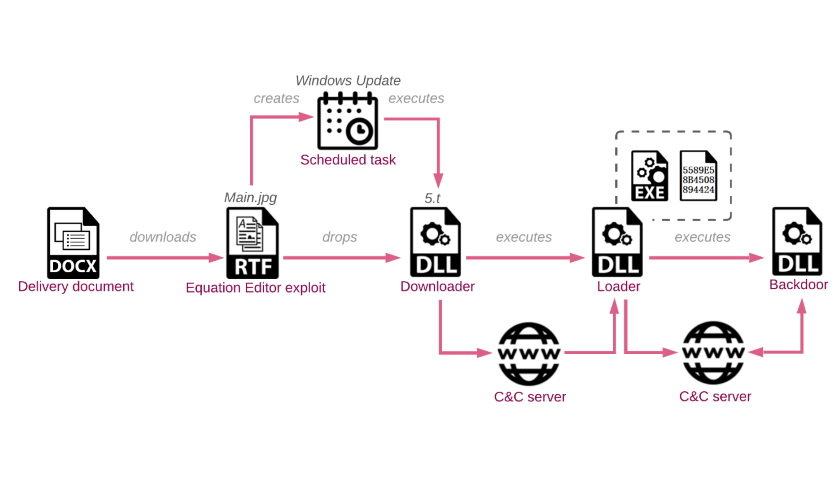

Infekční řetězec lze zjednodušeně shrnout do 3 kroků:

- Oběť obdrží e-mail s nebezpečnou přílohou, přičemž odesílatel vypadá jako člen jiného ministerstva nebo vládní komise.

- Otevřením dokumentu oběť spustí řetězec událostí, které mohou vyústit v instalaci backdooru.

- Backdoor sbírá všechny informace, které útočníky zajímají, včetně výpisu souborů a aktivních programů. Útočníci také získají vzdálený přístup k počítači.

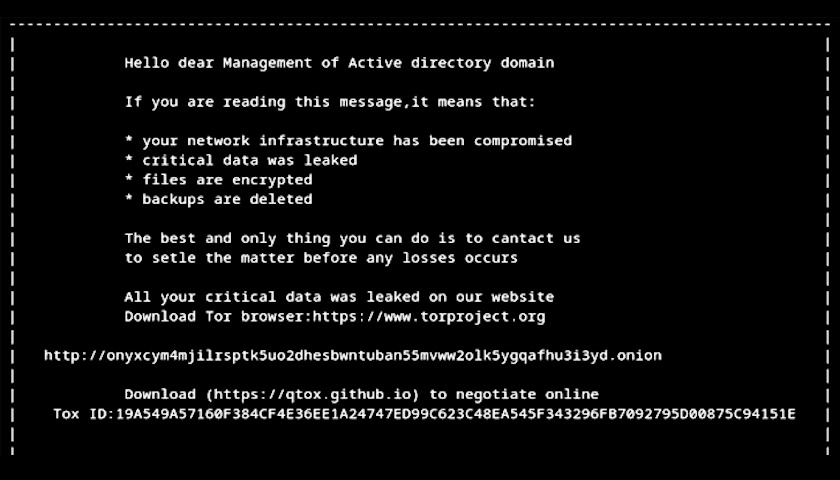

Útočníci vytvořili během tří let nový backdoor, tedy typ malwaru, který obejde běžné ověřovací postupy pro přístup do systému. Modul backdooru s interním názvem „VictoryDll_x86.dll“ obsahuje upravený malware s nejrůznějšími schopnostmi, včetně možnosti:

- Mazat/vytvářet/přejmenovávat/číst/zapisovat soubory a získávat atributy souborů

- Získat informace o procesech a službách

- Získat snímky obrazovky

- Spustit příkazy pomocí cmd.exe

- Vytvořit/ukončit proces

- Získat TCP/UDP tabulky

- Získat informace o klíčích registru

- Získat informace o počítači oběti – jméno počítače, uživatelské jméno, adresa brány, údaje o adaptéru, verzi Windows a typ uživatele

- Vypnout počítač

Výzkumný tým Check Point Research se na základě získaných indicií domnívá, že se jedná o operaci čínské hackerské skupiny:

- C&C (řídící) servery komunikovaly pouze v době, která pravděpodobně odpovídá pracovní době v zemi útočníků, což zužuje možnosti.

- C&C servery nezasílaly žádné pokyny (ani v pracovní době) v období od 1. do 5. května, což jsou v Číně svátky práce.

- Některé testovací verze backdooru obsahovaly kontrolu internetového připojení s www.baidu.com, přední čínskou webovou stránkou.

- Exploit kit RoyalRoad RTF, který byl použit k vytvoření škodlivých dokumentů, je spojován především s čínskými APT skupinami.

- Některé testovací verze backdooru z roku 2018 byly nahrány na VirusTotal z Číny.

Útočníci také vynaložili značné úsilí, aby nedošlo k odhalení celé operace. Backdoor byl vyvíjen od roku 2017 a postupně byl rozdělen do několika fází, aby jej bylo co nejtěžší odhalit a analyzovat.

„Útoky má podle všeho na svědomí profesionální skupina, která investovala značné úsilí, aby nedošlo k odhalení celé operace. Útočníci používali cílené e-maily s vládní tematikou a pokoušeli se proniknout do počítačů ministerstva zahraničních věcí. Hackeři pravděpodobně nejdříve napadli jiné ministerstvo dané vlády, ukradli řadu dokumentů a vložili do nich hrozbu. Následně vše použili k útokům na ministerstvo zahraničních věcí země, na které byl útok veden. Domníváme, že se jedná o čínskou hackerskou skupinu, která postupovala velmi systematicky,“ říká Peter Kovalčík, Regional Director, Security Engineering EE v kyberbezpečnostní společnosti Check Point Software Technologies. „Odhalili jsme nový backdoor pro systém Windows, tedy kybernetickou špionážní zbraň, kterou čínská hackerská skupina vyvíjela od roku 2017. Backdoor byl průběžně testován, upravován a vylepšován a jedná se o sofistikovanou hrozbu, která dokáže z infikovaného počítače krást obrovské množství dat. Útočníky navíc nezajímala pouze tvrdá data, ale v rámci špionáže také sledovali, co uživatelé na počítačích dělají. I když jsme zablokovali útoky na vládu v jihovýchodní Asie, je možné, že skupina používá novou špionážní zbraň i na další cíle po celém světě.“

TZ

@RadekVyskovsky