Kyberbezpečnostní experti osvětlili nový nenápadný malware loader nazvaný BabbleLoader, který byl pozorován při doručování rodin krádežních malwarů, jako jsou WhiteSnake a Meduza.

BabbleLoader je „extrémně vyhýbavý loader, vybavený obrannými mechanismy, který je navržen tak, aby obcházel antivirové a sandboxové prostředí a doručoval krádežní malware do paměti,“ uvedl bezpečnostní expert společnosti Intezer Ryan Robinson.

Důkazy ukazují, že loader je používán v několika kampaních zaměřených na anglicky a rusky mluvící jednotlivce, přičemž se primárně zaměřuje na uživatele hledající „generický crackovaný software“ a také na obchodní profesionály ve financích a administrativě, přičemž se vydává za účetní software.

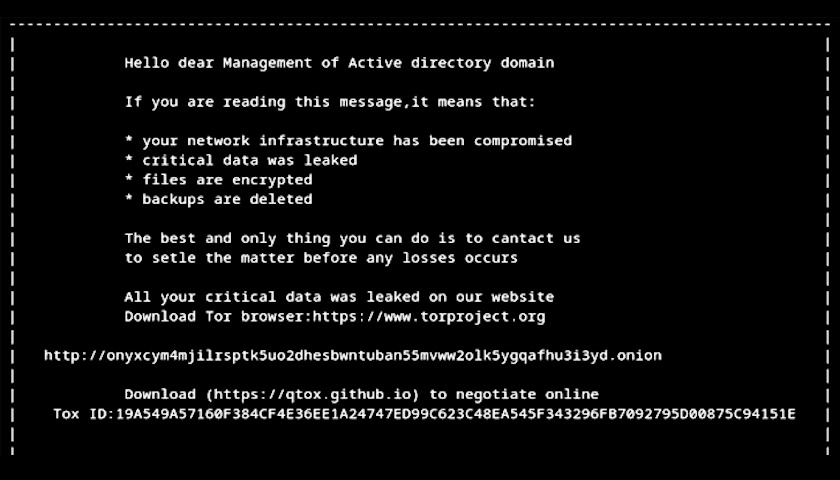

Loadery se staly stále častější metodou doručování malwaru, jako jsou krádežní malware nebo ransomware, často fungující jako první fáze v řetězci útoku způsobem, který obchází tradiční antivirovou obranu tím, že zahrnuje řadu funkcí proti analýze a proti sandboxování.

To je doloženo stálým proudem nových rodin loaderů, které se objevily v posledních letech. Patří sem Dolphin Loader, Emmenhtal, FakeBat a Hijack Loader, mezi jinými, které byly použity k šíření různých nákladů, jako jsou CryptBot, Lumma Stealer, SectopRAT, SmokeLoader a Ursnif.

Co dělá BabbleLoader výjimečným, je to, že obsahuje různé techniky vyhýbání se, které mohou oklamat jak tradiční, tak AI-založené detekční systémy. To zahrnuje použití zbytečného kódu a metamorfní transformace, které mění strukturu a tok loaderu, aby obcházely detekce založené na signaturách a chování.

Také obchází statickou analýzu tím, že potřebné funkce řeší pouze za běhu, a zároveň podniká kroky k zamezení analýzy v sandboxovaných prostředích. Navíc nadměrné přidání bezvýznamného, hlučného kódu způsobuje, že nástroje pro disassemblování nebo dekompilaci jako IDA, Ghidra a Binary Ninja selhávají, což nutí k ruční analýze.

Zdroj: thehackernews.com