Objevil se nový sofistikovaný kybernetický útok zaměřený na koncové body geolokalizované na Ukrajině s cílem nasadit Cobalt Strike a převzít kontrolu nad kompromitovanými hostiteli.

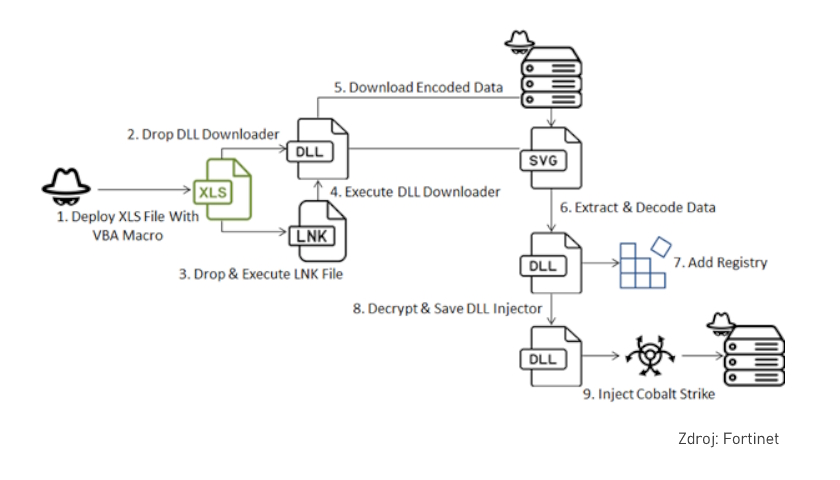

Řetězec útoku zahrnuje soubor Microsoft Excel, který obsahuje VBA makro k zahájení infekce.

„Útočník používá vícefázovou strategii malwaru k doručení notoricky známého payloadu Cobalt Strike a navázání komunikace s řídícím serverem (C2),“ uvedla bezpečnostní výzkumnice Cara Lin ve zprávě. „Tento útok využívá různé techniky vyhýbání se bezpečnostním systémům, aby zajistil úspěšné doručení payloadu.“

Cobalt Strike, vyvinutý a udržovaný společností Fortra, je legitimní nástroj pro simulaci útočníka používaný pro red teaming operace. Nicméně v průběhu let byly cracknuté verze softwaru rozsáhle zneužívány hackery pro škodlivé účely.

Výchozím bodem útoku je dokument Excel, který po spuštění zobrazuje obsah v ukrajinštině a vyzývá oběť k „Povolení obsahu“ za účelem aktivace maker. Stojí za zmínku, že Microsoft v Office od července 2022 blokuje makra ve výchozím nastavení.

Jakmile jsou makra povolena, dokument údajně zobrazuje obsah týkající se částky finančních prostředků přidělených vojenským jednotkám, zatímco na pozadí HEX-kódované makro nasazuje downloader založený na DLL prostřednictvím utility register server (regsvr32).

Zmatený downloader monitoruje běžící procesy související s Avast Antivirus a Process Hacker a okamžitě se ukončí, pokud nějaký detekuje.

Za předpokladu, že není identifikován žádný takový proces, kontaktuje externí server, aby získal další fázi kódovaného payloadu, ale pouze pokud je zařízení umístěno na Ukrajině. Dekódovaný soubor je DLL, který je primárně zodpovědný za spuštění dalšího DLL souboru, injektoru klíčového pro extrakci a spuštění finálního malwaru.

Postup útoku vrcholí nasazením Cobalt Strike Beacon, který navazuje kontakt se serverem C2 („simonandschuster[.]shop“).

„Implementací kontrol založených na poloze během stahování payloadu se útočník snaží maskovat podezřelou aktivitu, potenciálně se vyhnout kontrole analytiků,“ uvedla Lin. „Využitím kódovaných řetězců VBA skrývá klíčové importované řetězce, což usnadňuje nasazení DLL souborů pro perzistenci a dešifrování následných payloadů.“

„Dále funkce samovymazání napomáhá taktikám vyhýbání se, zatímco DLL injektor používá zpožďovací taktiky a ukončuje nadřazené procesy, aby se vyhnul sandboxingu a anti-debugging mechanismům.“

Zdroj: thehackernews.com

Obrázek: Fortinet