Aktér s pokročilými perzistentními hrozbami (APT) známý jako Winter Vivern se nyní zaměřuje na úředníky v Evropě a USA v rámci probíhající kybernetické špionážní kampaně.

„TA473 minimálně od února 2023 nepřetržitě využívá neopravenou zranitelnost Zimbry na veřejně přístupných webmailových portálech, která jim umožňuje získat přístup k e-mailovým schránkám vládních subjektů v Evropě,“ uvedl Proofpoint v nové zprávě.

Podniková bezpečnostní firma sleduje aktivitu pod svým vlastním jménem TA473 (aka UAC-0114) a popisuje ji jako nepřátelskou posádku, jejíž operace jsou v souladu s ruskými a běloruskými geopolitickými cíli.

Co postrádá na propracovanosti, to dohání vytrvalostí. V posledních měsících byla tato skupina spojována s útoky zaměřenými na státní orgány Ukrajiny a Polska a také na vládní úředníky v Indii, Litvě, na Slovensku a ve Vatikánu.

Vlna narušení související s NATO znamená zneužití CVE-2022-27926 (CVSS skóre: 6,1), nyní opravené středně závažné bezpečnostní chyby v Zimbra Collaboration, která by mohla umožnit neověřeným útočníkům spouštět libovolný JavaScript nebo HTML kód.

To také zahrnuje použití skenovacích nástrojů, jako je Acunetix, k identifikaci neopravených webmailových portálů patřících cílovým organizacím s cílem posílat phishingové e-maily pod rouškou benigních vládních agentur.

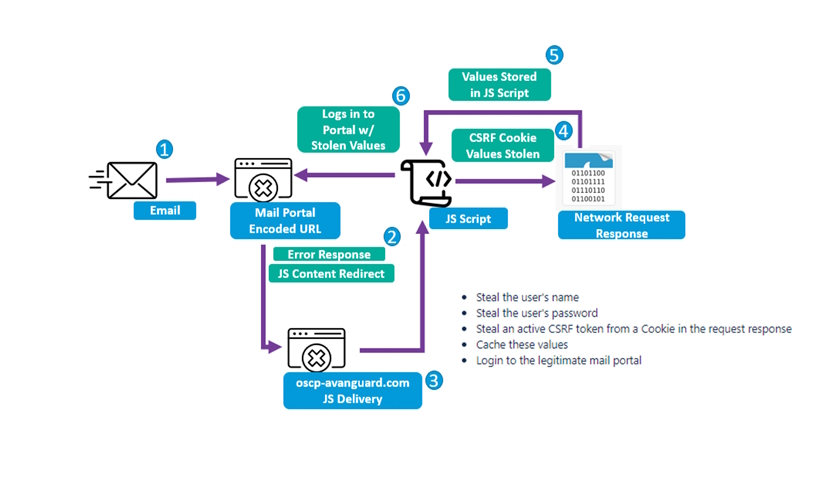

Zprávy přicházejí s nastraženými adresami URL, které využívají chyby skriptování mezi stránkami (XSS) v Zimbře ke spouštění vlastních dat JavaScriptu kódovaných Base64 v rámci webmailových portálů obětí za účelem exfiltrace uživatelských jmen, hesel a přístupových tokenů.

Stojí za zmínku, že každá datová část JavaScriptu je přizpůsobena cílenému portálu webové pošty, což naznačuje, že aktér hrozby je ochoten investovat čas a zdroje, aby snížil pravděpodobnost odhalení.

„Trvalý přístup TA473 ke skenování zranitelností a využívání neopravených zranitelností ovlivňujících veřejně přístupné webmailové portály je klíčovým faktorem úspěchu tohoto aktéra,“ řekl Proofpoint.

„Zaměření skupiny na trvalý průzkum a pečlivé studium veřejně vystavených webmailových portálů za účelem zpětného inženýrství JavaScriptu schopného ukrást uživatelská jména, hesla a tokeny CSRF dokazuje její investice do kompromitování konkrétních cílů.“

Zjištění přicházejí uprostřed odhalení, že nejméně tři ruské zpravodajské agentury, včetně FSB, GRU (propojené s Sandworm) a SVR (propojené s APT29), pravděpodobně používají software a hackerské nástroje vyvinuté dodavatelem IT se sídlem v Moskvě jménem NTC Vulkan.

Zdroj: thehackernews.com