Masivní kampaň infikovala více než 4 500 webů WordPress v rámci dlouhodobé operace, o které se ví, že je aktivní minimálně od roku 2017.

Podle společnosti Sucuri vlastněné společností GoDaddy infekce zahrnují vložení JavaScriptu hostovaného na podvodné doméně s názvem „track[.]violetlovelines[.]com“, která je navržena tak, aby přesměrovávala návštěvníky na nežádoucí stránky.

Podle údajů z urlscan.io poslední operace probíhá od 26. prosince 2022. Předchozí vlna zaznamenaná na začátku prosince 2022 zasáhla více než 3 600 webů, zatímco další sada útoků zaznamenaná v září 2022 postihla více než 7 000 webů.

Škodlivý kód je vložen do souboru WordPress index.php, přičemž Sucuri poznamenala, že za posledních 60 dní odstranila takové změny z více než 33 000 souborů na napadených webech.

„V posledních měsících tato malwarová kampaň postupně přešla z notoricky známých falešných CAPTCHA push notifikačních podvodných stránek na black hat ‚reklamní sítě‘, které střídají přesměrování na legitimní, útržkovité a čistě škodlivé webové stránky,“ řekl výzkumník Sucuri Denis Sinegubko.

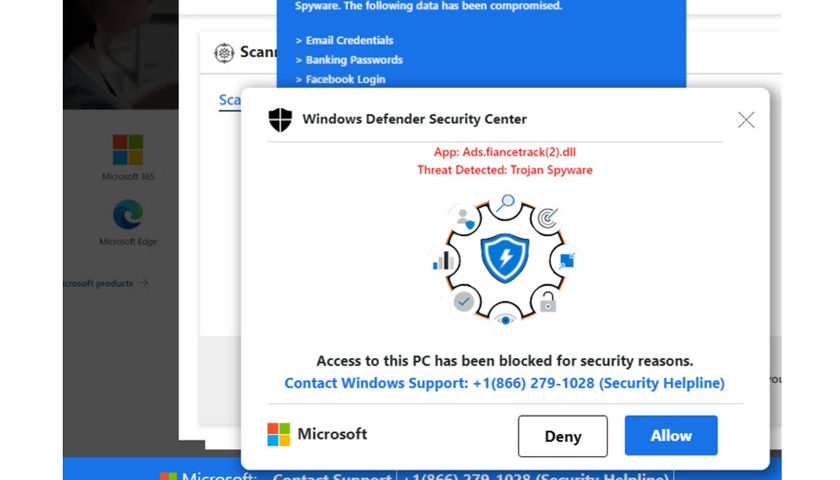

Když se tedy nic netušící uživatelé dostanou na jeden z hacknutých webů WordPress, spustí se přesměrovací řetězec pomocí systému směrování provozu, který přivede oběti na stránky zobrazující útržkovité reklamy na produkty, které ironicky blokují nežádoucí reklamy.

Ještě znepokojivější je, že web pro jeden takový blokátor reklam s názvem Crystal Blocker je navržen tak, aby zobrazoval zavádějící upozornění na aktualizaci prohlížeče, aby přiměl uživatele k instalaci jeho rozšíření v závislosti na použitém webovém prohlížeči.

Rozšíření prohlížeče používá téměř 110 000 uživatelů zahrnujících Google Chrome (60 000+), Microsoft Edge (40 000+) a Mozilla Firefox (8 635).

„A přestože rozšíření skutečně mají funkci blokování reklam, neexistuje žádná záruka, že je bezpečné je používat – a mohou obsahovat nezveřejněné funkce v aktuální verzi nebo v budoucích aktualizacích,“ vysvětlil Sinegubko.

Některá přesměrování také spadají do kategorie vyloženě hanebných, kde infikované webové stránky fungují jako kanál pro zahájení stahování.

Zdroj: thehackernews.com